打开陌生人或客户、买家、工作群发的exe、chm等压缩包大概率会中毒。

以52某网友上传的病毒样本为例:

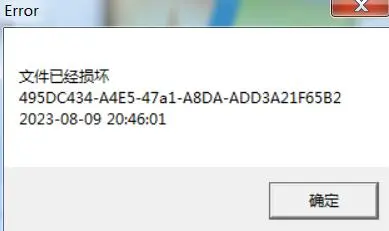

解压打开后会报错“Error 文件已经损坏 ”误导你,试图让你放松警惕。如果有同样错误弹窗的考虑是中毒了(之前看过某网友发过相似的报错图片)。

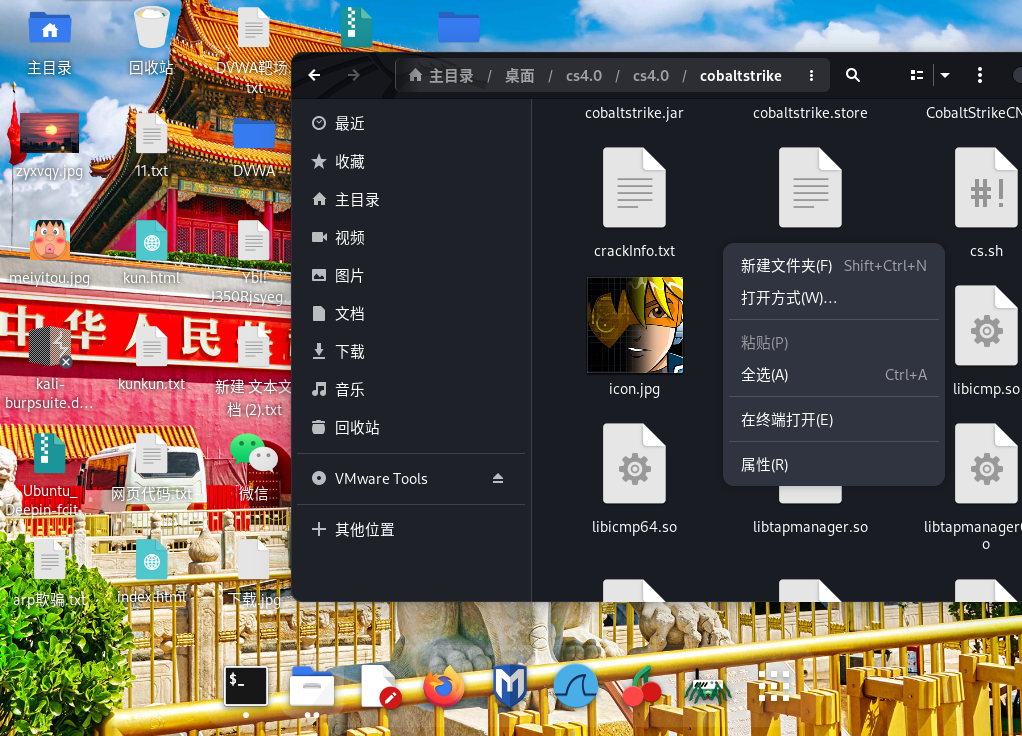

病毒联网下载其他组件:

用Total Uninstall分析病毒创建的文件:

病毒释放的文件大部分在C:\Users\Public公用文件夹里。C:\ProgramData\quickScreenShot保存屏幕截图。

从文件名看,大部分像是白加黑(exe是白文件、dll是黑文件)。122.chm 有加密的js脚本,调用ActiveX控件(不要点允许阻止的内容,否则会中毒)。

病毒借助计划任务“\Window Defender Uqdata”开机启动,这只能算常规操作。常规的启动项只有这个计划任务,但是当你删了计划任务并重启后,会发现病毒居然还能开机启动,计划任务也复原了!!!

并且弹窗报错:您正试图打开类型为“应用程序扩展”(.dll)的文件。

弹窗的命令行参数:”C:\Windows\system32\rundll32.exe” C:\Windows\system32\shell32.dll,OpenAs_RunDLL C:\Users\Public\Documents\Microsoft\UnityPlayer.dll。

父进程是Exploer.exe的启动项一般是Run注册表启动项、Startup文件夹启动项、资源管理器加载模块或病毒注入代码调用。逐一分析下来应该能找到启动项位置。不过在Total Uninstall监控结果里可以清楚看到,病毒能开机启动是因为篡改了User Shell Folders注册表里Startup的路径指向病毒目录。

win+r运行shell:startup或shell:common startup也能发现端倪。所以要想解决病毒开机启动,除了删除对应计划任务,还需要将上面的startup路径改回原样:%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

当然你直接把病毒文件清理掉也行。

总结:

如果开机就遇到报错“ 您正试图打开类型为“应用程序扩展”(.dll)的文件 ”,或者开机自动打开一堆文件夹时,考虑User Shell Folders注册表startup被篡改。这个注册表有两处,本文病毒修改的是用户注册表HKCU的,还有个全局HKLM的。